Clamav

ClamavMit der verstärkten Nutzung des Internets, dem

Austausch von Dateien und dem Abspeichern auf dem Home-Laufwerk, wird

die Gefahr der Ausbreitung von Viren im schulintenen Netz immer

größer.

Auf den Clients kann man mit Hilfe von Wächterkarten die Viren

zwar bei

jedem Neustart vernichten, doch auf Arktur könnten sie weiterhin

vorhanden sein. Eine Möglichkeit diese Viren auf dem Server zu

beseitigen, ist der Einsatz eines Virenscanners für Linux.

Es gibt Kommandozeilenscanner, die man z.B. in der

crontab nachts nach Viren suchen lassen kann und es gibt Wächter,

die

als Dämon im Hintergrund laufen und jeden Dateizugriff scannen. Es

gibt

Mail-Scanner und Proxy-Scanner.

Wenn die Clients geschützt sind, sollte ein Komanndozeilenscanner

wohl

reichen.

Bitdefender läuft nicht auf Arktur 3.3pre11a.

Clamav kann zwar installiert werden, bricht aber mit Segmentation fault ab.

Somit läuft bei mir nur Panda!

Hat man Geld, so kann man z.B. F-Prot auch auf

Arktur 3 installieren.

Schauen Sie sich dazu die Anleitung auf den

Arktur 4 Seiten an.

| Clamav | Panda |

Diese Kommandozeilenscanner kann man nachts per

Eintrag in der crontab laufen lassen.

Mit groupadd clamav

muss man vor der Installation erst noch eine Gruppe anlegen

in die dann der user clamav kommt.

Arktur:/home/tmp #

groupadd clamav

Arktur:/home/tmp # useradd -g clamav

clamav

Arktur:/home/tmp #

erledigt

Nun kann die Installation losgehen:

Man wechselt nach /clamav-0.74 und gibt ./configure ein

Arktur:/home/tmp #

cd /clamav-0.74

Arktur:/clamav-0.74 # ./configure

checking build system type...

i586-pc-linux-gnu

checking host system type...

i586-pc-linux-gnu

...

config.status: creating clamav-config.h

config.status: executing depfiles

commands

Arktur:/clamav-0.74 #

nun noch:

Arktur:/clamav-0.74

# make install

... dauert ...

test -z "/usr/local/lib/pkgconfig" ||

mkdir -p -- . "/usr/local/lib/pkgconfig"

/usr/bin/install -c -m 644

'libclamav.pc' '/usr/local/lib/pkgconfig/libclamav.pc'

make[2]: Leaving directory

`/clamav-0.74'

make[1]: Leaving directory

`/clamav-0.74'

Arktur:/clamav-0.74 #

und

Arktur:/clamav-0.74

# make clean

Making clean in clamav-milter

make[1]: Entering directory

`/clamav-0.74/clamav-milter'

...

rm -f *.lo

make[1]: Leaving directory

`/clamav-0.74'

Arktur:/clamav-0.74 #

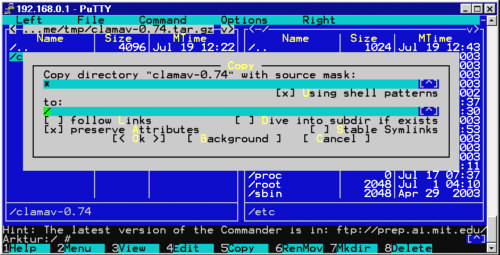

anschließend kopiert man die beiden

Konfigurationsdateien (*.conf) aus clamav-0.74/etc nach /etc

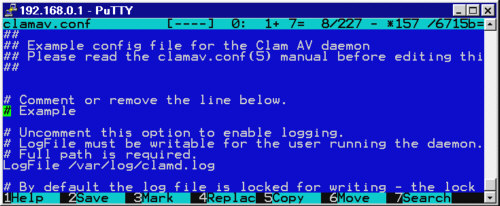

Die clamav.conf kann man dann seinen Bedürfnissen

anpassen:

Das # vor Example sollte man wohl setzen.

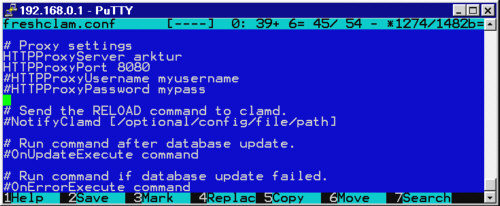

Um Updates zu beziehen ist die freshclam.conf ebenfalls anzupassen.

Anwichtigsten sind wohl folgende Einträge:

Die clamav-Dateien liegen nun in /usr/local/bin.

clamscan --help zeigt die

wichtigsten Befehle.

Mit clamscan -r -i /home kann

es dann losgehen:

Arktur:/ # clamscan

-r -i /home

/home/tmp/clamav-0.74.tar.gz:

ClamAV-Test-Signature FOUND

----------- SCAN SUMMARY -----------

Known viruses: 22192

Scanned directories: 69

Scanned files: 1232

Infected files: 1

Data scanned: 42.31 MB

I/O buffer size: 131072 bytes

Time: 39.719 sec (0 m 39 s)

Arktur:/ #

Mit den entsprechenden Einstellungen in der clamav.conf erhält

man auch log-Files

Ein Update bekommt man mit:

Arktur:/etc # freshclam

ClamAV update process started at Mon Jul 19 12:35:06 2004

SECURITY WARNING: NO SUPPORT FOR DIGITAL SIGNATURES

Reading CVD header (main.cvd): OK

Downloading main.cvd [*]

main.cvd updated (version: 24, sigs: 21793, f-level: 2, builder: tomek)

Reading CVD header (daily.cvd): OK

Downloading daily.cvd [*]

daily.cvd updated (version: 412, sigs: 1005, f-level: 2, builder:

ccordes)

Database updated (22798 signatures) from database.clamav.net

(147.229.3.16).

Arktur:/etc #

Vorausgesetzt man hat alles richtig konfiguriert.

Wenn nicht, so geht man auf www.clamav.net und dort:

Virus DB / mirrors oder klickt hier! Dann kann

man die daily.cvd

und main.cvd im

Verzeichnis /usr/local/share/clamav

ersetzen.

Aber leider !

Etwas scheint schief gelaufen zu sein - ich erhalte:

Man läd sich pavcl_linux_i386.tgz von der englischen Panda-Seite herunter und kopiert die Datei nach T:.

Arktur:/home/tmp

# cd /

Arktur:/ # gzip -d pavcl_linux_i386.tgz

Arktur:/ # tar -xvf

pavcl_linux_i386.tar

etc/panda/pavcl/pavcl.sav

usr/bin/pavcl

usr/lib/libpavdll.so

usr/lib/libpavdll.so.3.6.0.1

usr/lib/panda/PANDA.CHP

usr/lib/panda/pav.sig

usr/man/es/man1/pavcl.1.gz

usr/man/man1/pavcl.1.gz

usr/share/locale/es/LC_MESSAGES/pavcl.mo

var/log/panda/pavcl.log

var/log/panda/pavcl.rpt

Arktur:/ #

Panda liegt nun in /usr/bin, die

Virensignaturen in /usr/lib/Panda.

Mit pavcl /home -aut -heu -cmp könnte es nun losgehen, aber bei

Version 3.3 braucht man noch eine Anpassung. Man muss noch einen Link

setzen, da die Dateien zu Ausgabe nicht im erwarteten Verzeichnis

liegen:

Arktur:~

# ln -sf /usr/lib/terminfo /usr/share/terminfo

Arktur:/

# pavcl /home -aut -heu -cmp

(-aut dient dazu, die Lizenzerklärung nicht durchzuscrollen und

immer

wieder bestätigen zu müssen)

...

4.LIMITED

WARRANTY. Due to the freeware nature of this software,

Panda Antivirus Linux, Copyright 1989-2003 (c) Panda Software

Time employed for scan .............:

00:00:15

Number of files scanned ............:

789

Number of files infected ...........: 1

Number of files disinfected ........: 0

Number of files renamed ............: 0

Number of files deleted ............: 0

Copyright Panda Software

Arktur:/ #

Wie man ein Update bekommt, hat PandaSoftware noch nicht verraten. Anscheinend braucht man einen Nutzernamen und Passwort um auf die Signatur-Updates zugreifen zu können.

Hat man ein Updatefile geladen, so

braucht man pav.zip (pavmmdd.zip)

nur zu entpacken und die Datei PAV.SIG

als pav.sig nach

/usr/lib/Panda zu kopieren!

Wenn es die Updates gäbe, wäre

dies das

einfachste Programm.

| 00 22 * * * |

/usr/bin/pavcl /home -aut -heu -cmp | und Log schreiben |

| 00 22 * * * 10 22 * * * 30 22 * * * 35 22 * * * |

/etc/pp/inet-on

ihr_Verbindungsname /usr/local/bin/freshclam /etc/ppp/inet-off > /dev/null /usr/local/bin/clamscan -r -i /home > /var/log/clam.log |

Verbindungsaufbau Signaturenupdate holen Verbindung trennen /home scannen und Log schreiben |